Data-Sec Penetrationstest // intern + extern

Viele verbinden mit einem Penetrationstest nur die Schwachstellenanalyse von Extern. Diese Auffassung ist jedoch nicht mehr zeitgemäß. Wir von der Data-Sec empfehlen Ihnen beide Seiten zu betrachten – Intern und Extern!

Ein Sicherheitsexperte der Data-Sec führt eine umfassende Schwachstellenanalyse Ihrer IT-Infrastruktur und -Systeme durch. Der von uns verwendete Schwachstellenscanner ist einer der führenden Hersteller im Bereich „Risk and Compliance Management Lösungen“. Der Scanner prüft alle hinter den recherchierten IPs liegenden Server und die darauf laufenden Dienste auf bekannte Schwachstellen und testet diese. Im Anschluss prüft der Pentester in wieweit die gefundenen Schwachstellen für eine tatsächliche Kompromittierung verwendet werden können und versucht dann mit den vielversprechendsten Schwachstellen sich Zugriff auf das Kundennetzwerk zu verschaffen.

Die gefundenen Schwachstellen werden in einer abschließenden Präsentation vor Ort oder Remote per Webcast vorgetragen.

Die Webapplication wird durch einen Consultant der Data-Sec auf Sicherheitslücken und Schwachstellen in der Konfiguration aus Sicht eines externen Angreifers untersucht. Dabei kommen verschiedene Werkzeuge zum Einsatz, die den Consultant bei der automatischen und manuellen Überprüfung unterstützen. Auf Wünsche – sofern ein Testsystem besteht – kann auch versucht werden die gefundenen Schwachstellen auszunutzen. Zusätzlich sollte dem Consultant auch Anmeldedaten zur Verfügung gestellt werden, damit ein Angriff man einen internen Anriff aus Sicht eines authentifizierten Benutzers durchführen kann. Nur eine Kombination aus externer und interner Untersuchung bringt die gewünschte Sicherheitsgarantie mit sich.

Dabei gehen wir wie folgt vor: Wir schicken unseren qualifizierten Data-Sec Sicherheitstechniker bei Ihnen im Unternehmen vorbei. Dieser hat zur Aufgabe innerhalb von 8 Stunden das Windows-Active-Directory zu übernehmen. Wenn er es nicht schafft, war dieser Test für Sie kostenlos. Das heißt Sie zahlen bis zu diesem Schritt nichts und haben somit absolut kein Risiko. Wenn unser Techniker es schafft Sie innerhalb von 8 Stunden zu hacken, machen wir anschließend den großen, mehrtägigen Test.

Die Consultants, die bei einem Data-Sec Penetrationstest eingesetzt werden, sind zertifizierte Sicherheitstechniker. Zertifizierung sind u.A. der Offensive Security Certified Professional (OSCP) oder eCPPT.

Data-Sec GmbH hat für Penetration-Tests folgendes Modell entwickelt, welches sich an den Vorgaben des BSI, („Durchführungskonzept für Penetrationtests“) der Liste der Top 10 der kritischsten Sicherheitslücken (OWASP) und folgenden Standards orientiert:

- OWASP testing guide

- PCI Penetration testing guide

- Penetration Testing Execution Standard

- NIST 800-115

- Penetration Testing Framework

- Information Systems Security Assessment Framework (ISSAF)

- Open Source Security Testing Methodology Manual („OSSTMM“)

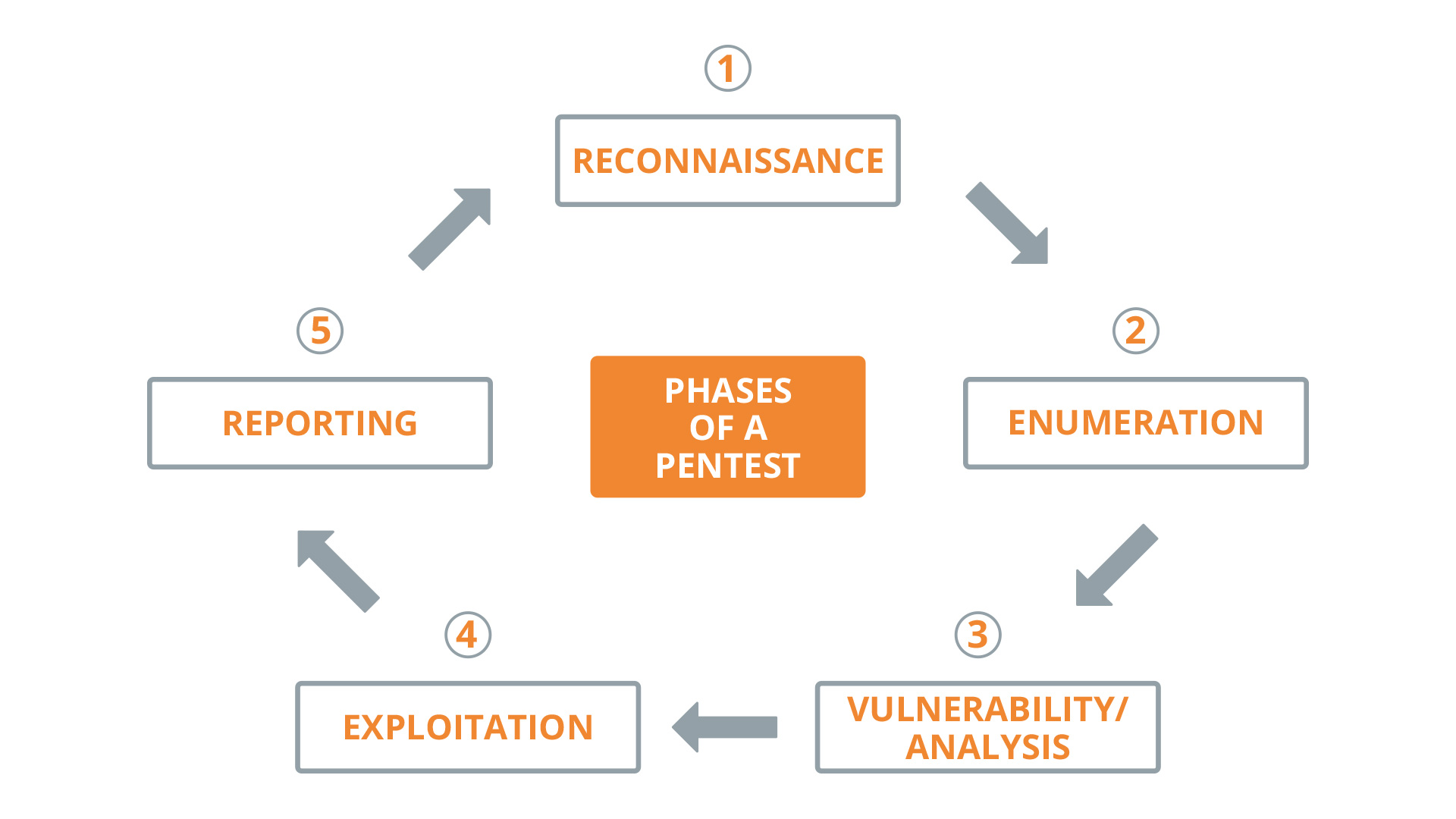

Es werden folgende Schritte durchgeführt:

Data-Sec GmbH geht hier folgendermaßen vor:

1. Recherche über Zielsystem

2. Zielsystem scannen

3. System- und Anwendungserkennung

4. Untersuchen der Schwachstellen

5. Ausnutzen der Schwachstellen

6. Dokumentation

Gefundene Probleme werden dann anhand der OWASP Top 10 zugeordnet und kategorisiert

STEP 1 – RECONNAISSANCE

Der erste Schritt ist, so viel wie möglich über das „Ziel“ herauszufinden. Dies wird durch Reconnaissance/Footprinting erreicht, welches der erste Schritt ist, um einen Eindruck des Sicherheitsprofils eines Ziels zu erhalten. Die Aufklärung ist eine der drei „Vorangriffsphasen“ und führt zu einem einzigartigen Profil der Netzwerke und Systeme einer Organisation. „Das „Reconning“ einer Organisation ist notwendig, um systematisch alle relevanten Daten zu den im Netzwerk eingesetzten Technologien zu sammeln. Die Aufklärung kann bis zu 90% der Zeit während eines Penetrationstests oder eines tatsächlichen Angriffs in Anspruch nehmen.

Wir unterteilen hier in Passive und Active Reconnaissance. Bei Passive Recon bleibt der Angreifer komplett unerkannt, da hier nicht direkt auf das Netzwerk des Opfers zugegriffen wird oder Pakete an dieses geschickt werden. Da der Angreifer hier nur öffentliche Daten auswertet, ist die einzige Möglichkeit dies zu unterbinden, so wenig Daten wie möglich öffentlich preiszugeben.

Bei Active Recon untersucht der Angreifer direkt das Netzwerk/Netzwerke des Opfers. Es wird somit eine Verbindung hergestellt.

STEP 1.1 – PASSIVE RECON

Data-Sec nutzt verschiedenste Tools und Techniken, um so viel wie möglich über Ihr Netzwerk und die eingesetzten Technologien herauszufinden. Da dies passiv passiert, bleibt Data-Sec als Angreifer verborgen. Hier genannte Tools sind nur eine Auswahl und stellen nicht das komplette Arsenal an Werkzeugen dar, die bei Data-Sec zum Einsatz kommen.

Eingesetzte Tools und Techniken:

– DNS Enumeration (dig, fierce, dnsrecon, theHarvester)

– Suchmaschinen (Google Dorks, Yahoo, Xing, LinkedIn)

– Metadaten (MetaGoofil, Maltego) – Network Info (WHOIS, Robtex.com, Domaintools.com)

STEP 1.2 – ACTIVE RECON

Anders als bei passiven Scans, ist der aktive Scan ein Angriff auf das Netzwerk und die Computer des Opfers. Es wird aktiv gescannt. Hier genannte Tools sind nur eine Auswahl und stellen nicht das komplette Arsenal an Werkzeugen dar, die bei Data-Sec zum Einsatz kommen.

Eingesetzte Tools und Techniken:

– IP/Service-Scan (nmap, nessus) – Sniffing (tcpdump, wireshark)

STEP 2- ENUMERATION

Enumeration in der Informationssicherheit ist der Prozess der Extraktion von Benutzernamen, Rechnernamen, Netzwerkressourcen und anderen Diensten aus einem System. Alle gesammelten Informationen werden verwendet, um Schwachstellen in der Systemsicherheit zu identifizieren und dann zu nutzen.

Eingesetzte Tools und Techniken:

– Schwachstellenscan, Service-Scan, Fingerprinting

– User-Enumeration, Rechtecheck

– MitM (Man in the Middle)

STEP 3 – SCHWACHSTELLEN-ANALYSE

Bei der Schwachstellen-Analyse stellen wir alle gefundenen Schwachstellen zusammen und ordnen diese nach Auswirkung (Impact), Risiko-Level und der Ursache der Schwachstelle. Dies erlaubt uns dann die vielversprechendsten Schwachstellen zuerst anzugehen.

STEP 4 – EXPLOITATION

Bei der Exploitation – dem ausnutzen von Schwachstellen – versuchen wir aktiv in ihr Unternehmen (Software als auch Hardware) einzudringen und uns so weit wie möglich horizontal als auch vertikal fortzubewegen. Während dem Angriff versuchen wir so viele Daten wie möglich zu extrahieren. In einer sicheren Umgebung sollte ein kompromittierter Client nicht den Rest des Netzwerks gefährden. Hier stellen wir dar, welche Informationen wir extrahieren konnten und welche Systeme/Benutzer wir übernehmen konnten.

STEP 5 – POST EXPLOITATION

Bei der Post Exploitation wird ein bereits komprimierter Zugang genutzt, um tiefer in das System eindringen zu können und/oder weitere Informationen abzugreifen. Hier arbeiten wir bspw. Mit Keyloggern, die Tastaturanschläge aufzeichnen und so sensible Informationen wie Administrator-PW o.ä. verraten können

STEP 6 – REPORTING

In einem abschließenden Report werden die Ergebnisse zusammengefasst.

Die wichtigsten – also die kritischsten – Schwachstellen werden im Executive Summary aufgeführt. Jede einzelne Schwachstelle dann im technischen Teil beschrieben und mit einer möglichen Lösung versehen.

RED TEAMING

NAC TESTEN

Es wird versucht die Sicherheitsmaßnahmen des Netzwerks (Network Access Control) zu umgehen, um Zugriff auf das Netzwerk zu erlangen. Dafür wird physischer Zugriff auf eine Netzwerkdose benötigt.

ROGUE AP

Auf dem Firmengelände des Unternehmens wird ein AP des potentiellen Angreifers platziert. Der AP sendet die gleichen SSIDs wie die des Unternehmens. Darüber werden sich dann mobile Geräte des Unternehmens anmelden. Der Datenstrom dieser Geräte wird abgehört und analysiert und diese Geräte werden angegriffen.

PRAKTIKANTEN TEST

Es wird untersucht inwieweit ein Angreifer von einem Standard Arbeitsplatz mit Standard Benutzerrechten seine Zugriffsrechte erweiterten kann. Hier kommen zum einen lokale Angriffsvektoren wie Privilege Eskalation oder Netzwerkangriffe mit „Hacking –Tools“ zum Einsatz.

MALWARE GATEWAY TEST

Eine von uns erstellte „Malware“ (Software, die Malwareverhalten simuliert} wird in Ihr Netzwerk eingeschleust, um die Gatewaysecurity zu testen.

Diesen Test gibt es in 2 Varianten. Zum einen werden die Files einfach an einen informierten Empfänger des Kunden gesendet. Dieser führt die Dateien aus.

Zum anderen kann Social Engineering genutzt werden.

SOCIAL ENGINEERING

Ein definierter Kreis von Empfängern des Kunden wird über Social Engineering Techniken angegriffen. Dies Art des Angriffs wird spezifisch für den Kunden ausgewählt. In Kombination mit dem Malware Gateway Test ein sehr effektives Mittel die Anti Malware Infrastruktur zu überprüfen.