Information Security Management System

Einleitung

Das Information Security Management Systeme (ISMS) zielt darauf ab, einen angemessenen Schutz von Informationswerten und Informationsverarbeitungssystemen (d.h. Vermögen) zu gewährleisten. Auch um Bedrohungen und Schwachstellen zu begegnen, die Risiken für die Eigenschaften der Informationssicherheit dieser Vermögenswerte darstellen.

Es soll vor allem kleine und mittelständische Unternehmen eine Grundlage ermöglichen, die Herausforderungen eines ISMS zu meistern. Es bietet eine einfache Übersicht alle Themenfelder zur Informationssicherheit zu betrachten, empfiehlt Sicherheitsmaßnahmen, strukturiert diese und sorgt für die Umsetzung und Verbesserung. Mit den sogenannten „Blueprints“ werden Rohdokumente beigelegt, die einfach auszufüllen sind, um beispielsweise schnell und Ressourcen schonend eine Sicherheitsdokumentation und Strategie mit festzulegen.

Mit diesem Service können sich Unternehmen voll auf das Kerngeschäft konzentrieren. Mit einfachen und zielorientierten Workshops können die „Blueprints“, die das ISMS ausmachen, ausgefüllt werden.

Grundlage „IT Security-Check“

Der „IT Security-Check“ ist ein IT- Security-Audit der Data-Sec GmbH, dass Schwachstellen einer Organisation identifiziert und bestehende Risiken aufzeigt. Grundlage dabei die ISO/IEC 27002, aus der die wichtigsten Controls zusammengeführt sind. Ziel ist es, einen Maßnahmenplan zu erstellen, anhand dessen gezielt die Sicherheit der IT-Infrastruktur optimiert werden kann. Das Audit basiert grundsätzlich auf den Aussagen von Interviewpartnern. Sie sind Verantwortliche einer IT-Infrastruktur und können darüber Auskunft geben. In dem Interview werden die bereits umgesetzten technischen und organisatorischen Maßnahmen erfasst.

Eine Überprüfung von technischen Maßnahmen kann über einen Penetrationstest erfolgen.

Das IT-Security-Audit versteht sich als IST/SOLL-Vergleich und orientiert sich an der ISO/IEC 27002 und des Vorschlages des Verbandes der deutschen Automobilindustrie (VDA). Es eignet sich optimal dazu, möglichst effizient den Reifegrad einer Organisation in Bezug auf die IT-Sicherheit zu bestimmen. Es entspricht den Empfehlungen der Data-Sec GmbH.

Aufbau

Der „IT Security-Check“ spiegelt die Data-Sec Best Practices für den normalen Schutzbedarf wider. Der „IT Security-Check“ umfasst zwölf Kapitel, die alle sicherheitsrelevanten Aspekten der IT-Sicherheit beleuchtet.

Für jedes Kapitel gibt es eine Scorecard. Die Scorecards stellen den Output des „IT Security-Checks“ dar. Jede einzelne Scorecard bildet eine Übersicht ab, mit Bemerkungen des Ist-Zustandes der Control, den Risikowert der Control mit Subcontrol und passend zu den Controls empfohlene Maßnahmen. Das Kapitel beziehungsweise die Scorecard selbst wird über ein „Notensystem“ bewertet (A-F), wobei A die beste Note und F die schlechteste Note darstellt.

Aus dem „IT Security-Check“ erhalten Organisationen einen Plan zur kontinuierlichen Verbesserung der IT-Sicherheit. Zudem werden die größten Risiken passend zur Organisation bewertet, aufgezeigt und in einem individuellen Sicherheitskonzept mit konkreten Lösungen zusammengestellt.

Vorgehensweise

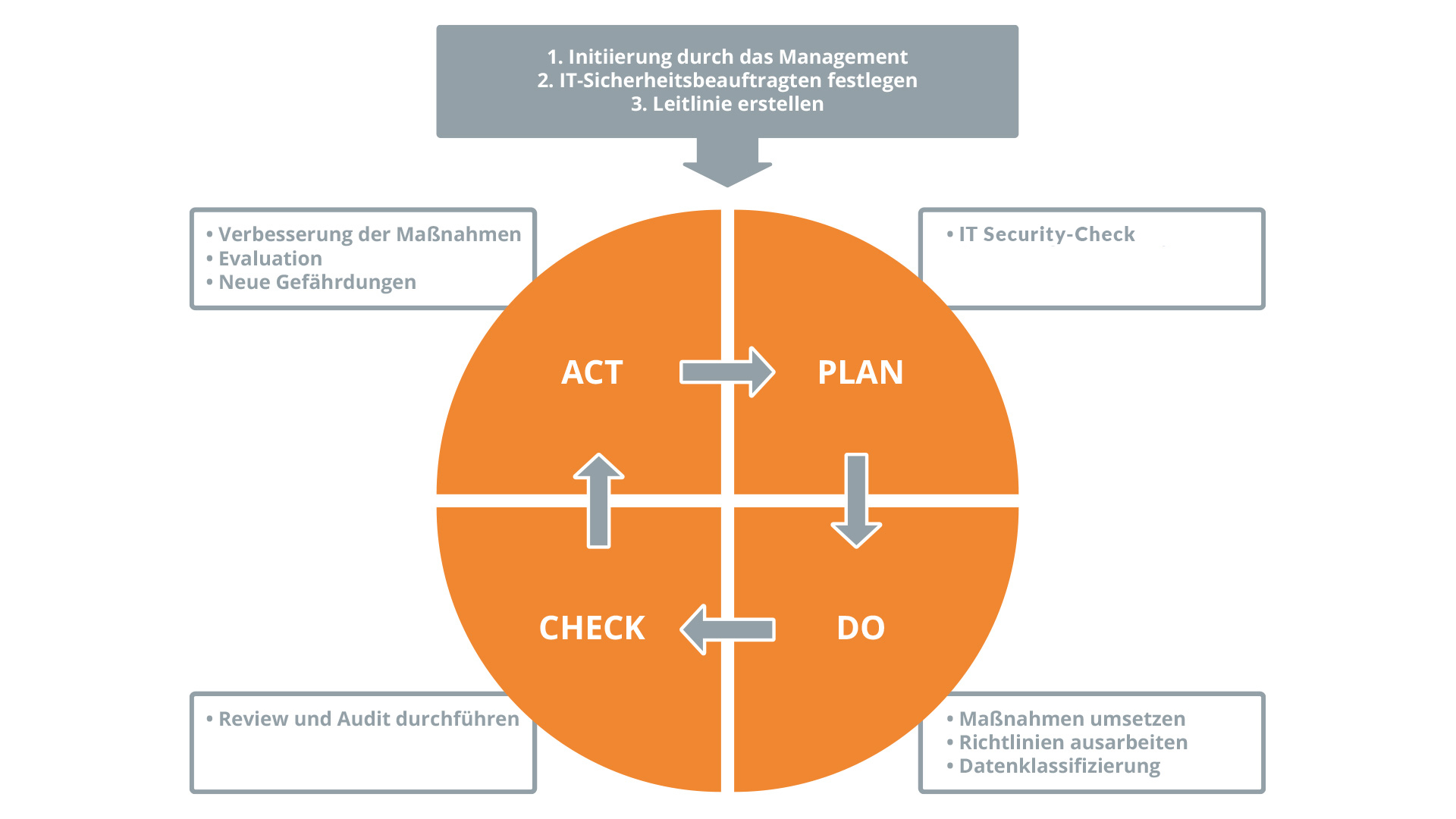

Für die Gestaltung des ISMS wird der Demingkreis verwendet. Ein iterativer vierphasiger Prozess für eine stetige Verbesserung. Dieser gewährleistet eine stetige kontinuierliche Verbesserung der Informationssicherheit. Die grundlegende Idee ist es, behebende Mängel zu beseitigen und ein höheres Sicherheitsniveau zu erreichen. In der Abbildung wird ersichtlich wie der Kreis in den Prozess eingebunden ist.

Der PDCA-Zyklus besteht aus vier Phasen, die in den Prozess des ISMS eingebunden werden.

Plan Phase: Die Plan Phase umfasst den „IT Security-Check“. Mit diesem wird eine Security Baseline erreicht. Die Maßnahmen des „IT Security-Checks“ werden laufend an den Stand der Technik angepasst. Des Weiteren wird im Zuge des „IT Security-Checks“ eine vereinfachte Risikoanalyse pro Control durchgeführt. Für Assets mit erhöhtem Schutzbedarf wird eine spezifische Risikoanalyse durchgeführt. Anhand und auch um das Risiko zu mindern werden Maßnahmen abgeleitet

Außerhalb des „IT Security-Checks“ werden laufend über den IT-Sicherheitsbeauftragter IT-Projekte oder auch Erweiterungen und Beschaffungen von Assets über ein Quick Check auf Compliance überprüft.

Do Phase: Die Do Phase entspricht der konkreten Umsetzung der aus dem „IT Security-Checks“ empfohlenen Maßnahmen mit dem Realisierungsplan. Die Realisierung wird über den IT-Sicherheitsbeauftragten überwacht. Des Weiteren werden Richtlinien aus den abgeleiteten Maßnahmen erstellt und eine Datenklassifizierung durchgeführt.

Check Phase: In der Check Phase werden die umgesetzten Maßnahmen auf ihre Wirksamkeit überprüft. Bei der Messung der Wirksamkeit von Maßnahmen wird gemessen, anhand festgelegter Messgrößen (KPI), wie gut sie in Bezug auf eine Reihe von vordefinierten Zielen oder Vorgaben funktionieren, wie z.B. Abweichungen von den Zielen in Zahlen oder Prozentsätzen. Die Ziele werden durch den Grad der Effektivität und Abdeckung definiert. Davon weggelöst werden in dieser Phase aufgetretene Sicherheitsvorfälle analysiert und gegeben falls direkt Maßnahmen zur Verbesserung der IT-Sicherheit vorgeschlagen. Diese können in der Act Phase direkt ergriffen und umgesetzt werden.

Act Phase: Zunächst werden die neuen Erkenntnisse und Informationen aus der Check Phase ausgewertet, um ein Verbesserungspotenzial festzustellen. Das kann zu Anpassungen der Maßnahmen oder von Dokumenten führen. Zudem kann für die KPI ein Zeitfaktor hinzugefügt werden, um die Vergleichbarkeit zu gewährleisten und um Veränderungen im Laufe der Zeit zu erkennen.

Initiierung von Management

Damit die Einführung für eine ISMS und ein Prozess zur Informationssicherheit etabliert werden kann, muss die oberste Managementebene es initiieren. Dafür muss sie Ziele, Rahmenbedingungen, eine Struktur und Ressourcen bereitstellen. Sie trägt die volle Verantwortung dafür, dass gesetzliche Regelungen und Geschäftsbedingungen eingehalten werden. Dementsprechend sollte von der Ebene ein gewisses Interesse ausgehen, Informationssicherheit zu gewährleisten. Auch ein vorbildliches Sicherheitsverhalten dient motivierend auf die Mitarbeiter.

Zusätzlich ist es wichtig, dass von der Managementebene ein Signal an die Organisation ausgesendet und kommuniziert wird, dass ein ISMS eingeführt wird. Dies ist wichtig, um die Mitarbeiter der verschiedenen Abteilungen die Bedeutung der Informationssicherheit deutlich zu machen und diese auf mögliche Änderungen in den Geschäftsprozessen vorzubereiten.

Eine weitere Aufgabe der Initiierungsphase umfasst die Festlegung des Geltungsbereichs. Der Geltungsbereich sind die Bereiche, in denen das ISMS Gültigkeit hat. Der Geltungsbereich bei kleinen mittelständischen Unternehmen sollte über die gesamte Infrastruktur gelegt werden. Es ist aber auch möglich den Geltungsbereich auf einzelne Geschäftsprozesse oder Abteilungen abzugrenzen. Falls bestimmte Abgrenzungen im Geltungsbereich getroffen worden sind, ist es eminent die Schnittstellen und Abhängigkeiten zu berücksichtigen und eine klare Linie zur Abgrenzung zu ziehen.

Der letzte Punkt in der Initiierungsphase ist die Festlegung des IT-Sicherheitsbeauftragten. Dieser nimmt die zentrale Rolle des ISMS ein. Er ist der Unternehmensleitung direkt unterstellt und berät und unterstützt diese bezüglich der IT-Sicherheit. Zudem ist er verantwortlich für die Steuerung und Kontrolle der Sicherheitsmaßnahmen, Koordinierung der Sicherheitsziele und Erstellung von Sicherheitsrichtlinien und -konzepten.

Zusammenfassend sollten aus der Initiierungsphase folgende Elemente her-vorgehen:

- Definition der grundsätzlichen Anforderungen und Ziele

- Geltungsbereich

- Bereitstellung der Ressourcen

- Festlegung des IT-Sicherheitsbeauftragten

IT-Sicherheitsbeauftragter und Team festlegen

Der folgende Schritt beschreibt die Aufgaben des IT-Sicherheitsbeauftragten. Dieser ist verantwortlich für die Einhaltung und Überwachung des ISMS. Sein Ziel ist es, die Managementebene über alle anstehenden Aufgaben hinsichtlich der IT-Sicherheit zu beraten sowie unterstützend bei der Umsetzung von Sicherheitsmaßnahmen mitzuwirken. Es ist die Pflicht entsprechende Vorkehrungen zu treffen, um das Sicherheitsrisiko zu mindern. Durch diese Definition ergeben sich für den IT-Sicherheitsbeauftragten vielseitige Aufgaben. Im ISMS ist er unteranderem zuständig für die Durchführung des „IT Security-Checks“.

Ein IT-Sicherheitsbeauftragter spielt die zentrale Schlüsselrolle für die Einführung des ISMS. Neben dem IT-Sicherheitsbeauftragten ist ein Team aufzubauen, welches die technischen Sicherheitsmaß-nahmen auch umsetzten. Dies sind Mitarbeiter aus der IT-Abteilung und verfügen über Know-how zur IT-Sicherheit, um entsprechende technische Sicherheitsmechanismen greifen zu lassen.

IT-Sicherheitslinie erstellen

Mit der IT-Sicherheitsleitlinie gibt die Managementebene eine Sicherheitsstrategie vor. Mit dieser wird von Anfang an ein Sicherheitsziel festgelegt, an das sich ein Unternehmen halten muss. Folgende Punkte müssen erwähnt werden.

- Aufbau und Geschäftszweck

- Den in der Initiierungsphase festgelegten Geltungsbereich

- Vorgaben Gefährdungen

- Sicherheitsziele

- Stellenwert und Bedeutung der Sicherheit

- Grundsätzliche Regelungen

- Verbesserung der IT-Sicherheit

- Inkraftsetzung

Die Erstellung dieses Dokuments geschieht zusammen mit der Geschäftsführung und dem IT-Sicherheitsbeauftragten. Mit dem vorgefertigtem „Blueprint“ gibt der IT-Sicherheitsbeauftragte bereits einen Rahmen vor. Mit der Durchführung des „IT Security-Checks“ kennt der IT-Sicherheitsbeauftragten die IT-Infrastruktur und kann somit eine grob ausgefüllte Strategie vorgeben. Diese muss mit der Geschäftsführung abgeglichen werden.

Übersicht ISMS

Abgebildet wird das ISMS in einem Excel Dokument. Dieses dient dazu die Übersicht des Konstrukts nicht zu verlieren. Es enthält folgende Sheets:

- Übersichtssheet: Grobe Übersicht übers Ganze. Zudem wird auf die wichtigsten Dokumente verwiesen.

- Verantwortlichkeiten

- KPI: Beschreibung, Ziele; Schwellwerte und Art der Messung der KPI

- TASK: Zyklische Aufgaben diese können aus dem „IT Security-Check“, der Überprüfung der KPI, Überprüfung der Assets oder Überprüfung der IT-Projekte entstehen.

· Durch einen Task kann eine spezifische Risikoanalyse ausgelöst werden. In der Regel durch die TASKS Überprüfung Asset und Überprüfung Projekt oder es kann eine Maßnahme abgeleitet werden. - Maßnahme: In diesem Sheet werden einzelne Aufgaben oder einzelne Projekte aufgenommen, die zur Verbesserung der IT-Sicherheit dienen. Eine Maßnahme ist immer einer Person, einem Datum und einer Quelle zugeordnet.

Spezifische Risikoanalyse

Die spezifische Risikoanalyse wird zur Hand genommen, wenn Assets einem erhöhten Schutzbedarf unterliegen. Aber auch wenn sich das Risiko anhand der Bedrohungen und Gefährdungen schwer bestimmen lässt. Dies hängt mit den verschiedenen Typen an Bedrohungen ab.

- Typ 1 Bedrohung: Bedrohungen, dessen Wahrscheinlichkeit und Auswirkung sich aus Statistiken und allgemeingültigen Erfahrungswerten ableiten lassen.

· B1 Datenverlust

· B2 Daten kommen an Öffentlichkeit

· B3 Ausfall von Diensten und Geräten

· B4 Elementarereignisse - Typ 2 Bedrohung: Bedrohungen, aus absichtlichen und vorsätzlichen Handlungen entstehen können und deren Häufigkeit sich schwer bestimmen lässt. Es wird das Risikopotenzial bestimmt, was an Aufwand und Fachwissen benötigt wird, um ein Service einer bestimmten Bedrohung auszusetzen.

· Datenklau durch Mitarbeiter

· Ausnutzen von Adminprivilegien

· Manipulation von Daten

· Löschen von Daten

· Angriff intern

· Angriff extern

· Abhören

· Social Engineering